Care lettrici, cari lettori, eccoci di nuovo qui a parlare di PLEX, la piattaforma self-hosted per eccellenza che ci consente di dotarci di un servizio di streaming fai da te, totalmente gratuito e altamente performante.

Rinfreschiamo un po’ la memoria: in questo articolo, il nostro Bob, ci ha descritto come installare l’ambiente PLEX sul nostro computer equipaggiato con Windows 10; qui, a continuazione del buon Bob, vi ho parlato di come sia possibile dotarci di un servizio di DNS dinamico. Questo rende sempre raggiungibile il nostro server di PLEX dalla Grande Rete, attraverso l’utilizzo di un nome di dominio.

Oggi, ci troviamo a concludere questa serie di articoli, andando a vedere come eliminare quel fastidioso warning mostratoci dai browsers che ci avvisa di stare accedendo ad un sito non fidato (nonostante sia il nostro!). Utilizzeremo una CA (ovvero Certificate Authority) che andrà ad attestare la “affidabilità” del nostro sito (volendo semplificare); la CA emetterà poi un certificato che potremo caricare sul nostro server PLEX. Prima, però, alcune premesse.

- Il certificato emesso avrà validità di novanta giorni dalla data di emissione, pertanto andrà rinnovato allo scadere degli stessi. Il rinnovo si può effettuare o ripetendo ogni volta la procedura qui descritta o tramite procedura automatica, di cui qui non parleremo. Let’s Encrypt vi notificherà via mail la scadenza del certificato trenta giorni prima della stessa.

- Occorre necessariamente effettuare il port forwarding della porta 80/TCP verso il server creato, in modo tale da consentire alla CA di poterlo autenticare. Non entriamo qui nel merito di come effettuare il port forwarding, ma in Internet si trovano moltissime guide: basta cercare il modello del proprio router.

Let’s Encrypt

Fatte le dovute premesse, possiamo cominciare. La CA che andremo ad utilizzare (Let’s Encrypt) ci consente di poter generare gratuitamente un certificato SSL valido, tramite l’utilizzo di un piccolo tool, chiamato certbot.

Questo tool gratuito ci consente di effettuare la prima validazione e, successivamente, anche il rinnovo o il rinnovo automatico.

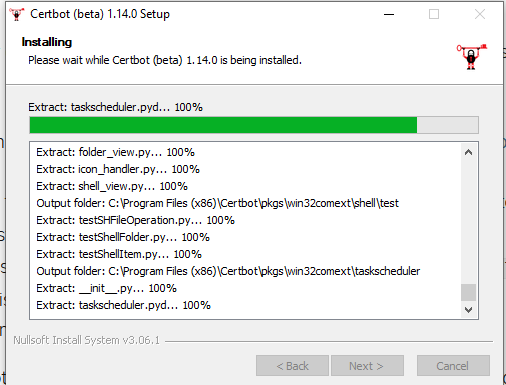

Portiamoci qui e procediamo a scaricarlo sul nostro server. Fatto questo, possiamo procedere ad installare il piccolo software lasciando tutte le impostazioni di default. In particolare, non va modificato percorso predefinito di installazione: C:\Program Files(x86)):

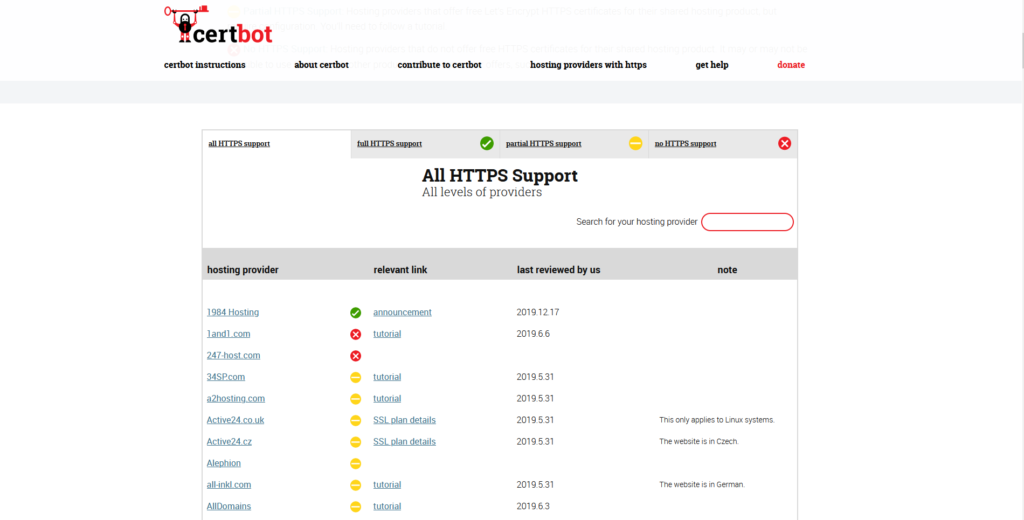

Una volta completata l’installazione, verrà aperto in automatico il nostro browser, il quale punterà ad una pagina preimpostata di certbot. Qui possiamo verificare se il nostro hosting provider supporti l’SSL, cosa che a noi non interessa, poiché siamo noi stessi ad hostare il server; perciò, con estremo pregiudizio (citazione necessaria), chiudiamo pure la scheda aperta e clicchiamo sul tasto Finish per concludere l’installazione.

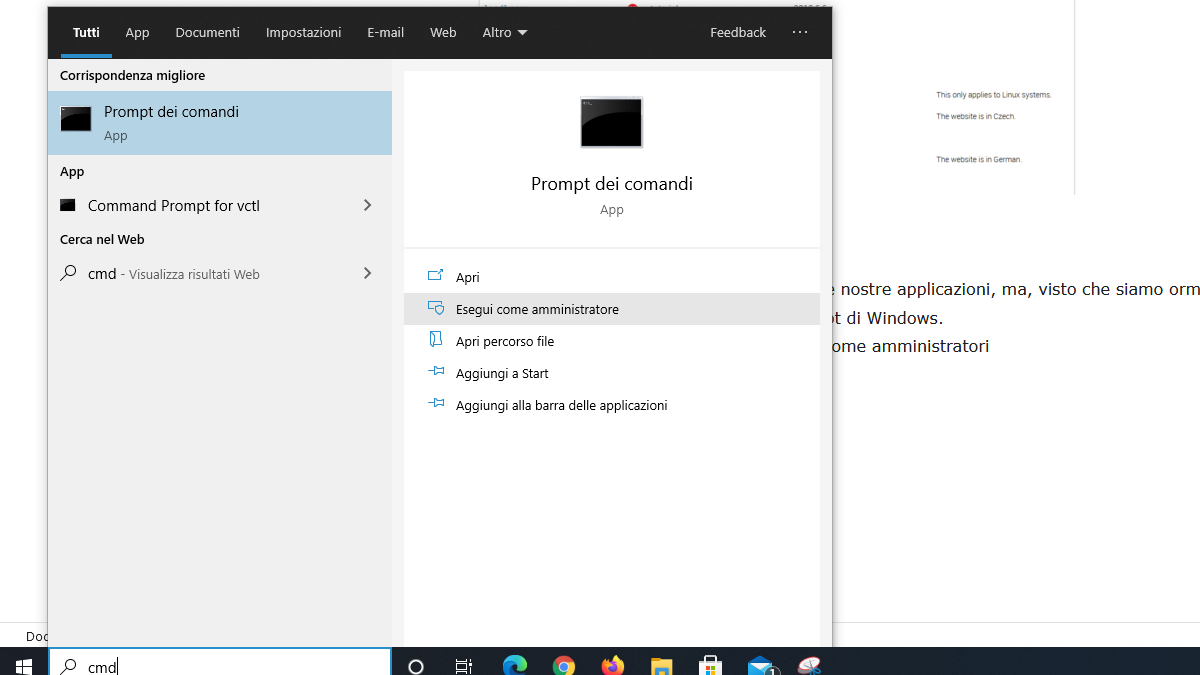

Una volta terminata l’installazione, troveremo certbot installato tra le nostre applicazioni. Visto però che siamo ormai diventati degli smanettoni, apriremo il nostro fedelissimo amico: il prompt dei comandi di Windows.

Per farlo, ci basterà cercare cmd sulla barra di ricerca ed avviarlo come amministratore:

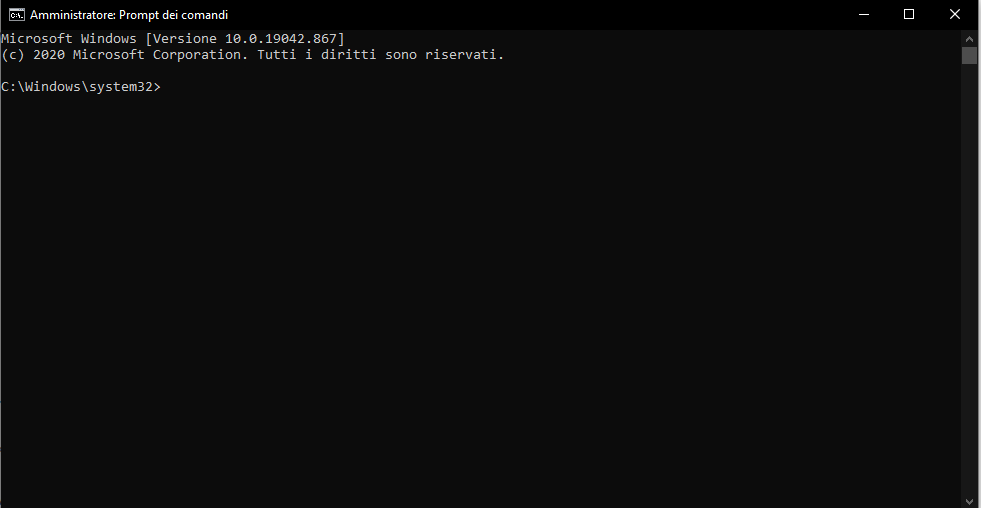

Una volta avviato, ci troveremo davanti la potentissima interfaccia di comando di Windows:

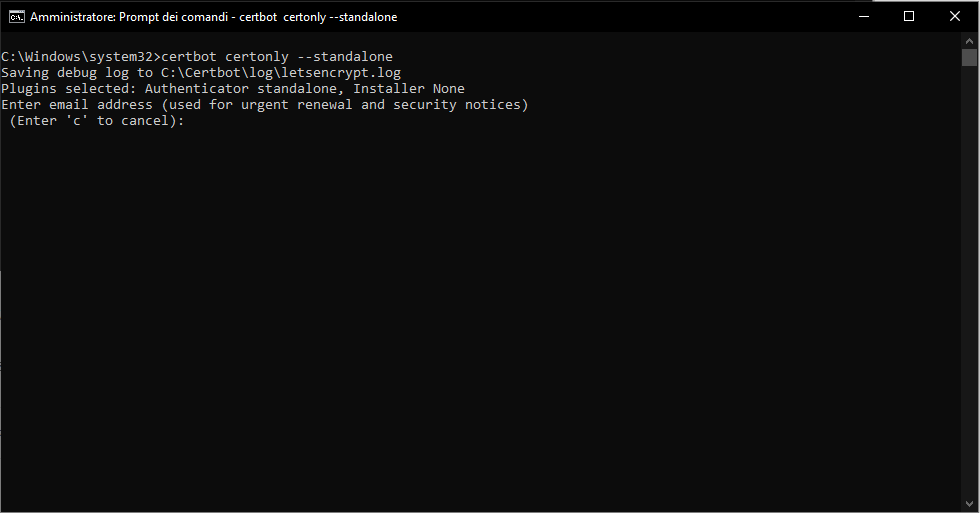

Se fino ad ora non abbiamo avuto difficoltà, procediamo sparando nel terminale questo comando:

certbot certonly --standalone

A questo punto, dovremo digitare un indirizzo mail valido, meglio se il nostro, e poi premere Invio:

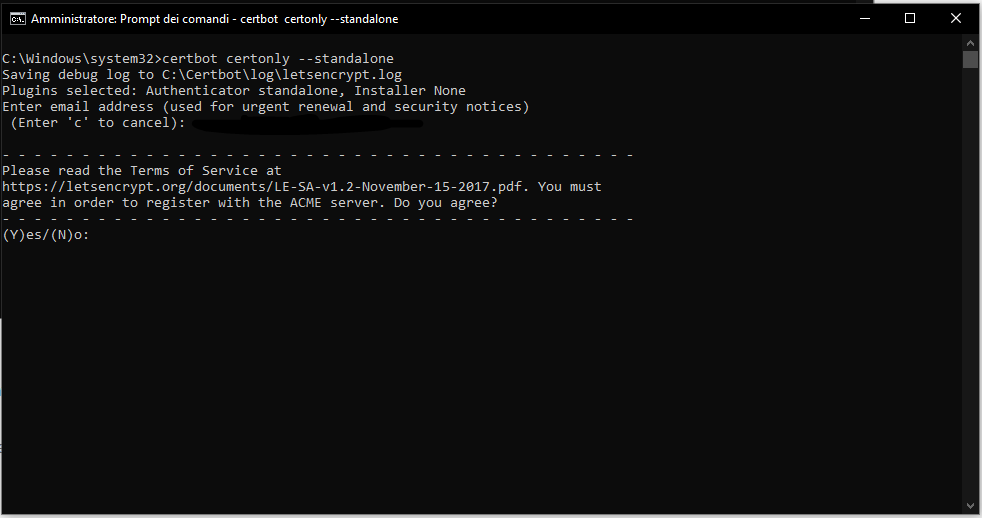

Procediamo accettando, premendo Y e confermiamo con il tasto Invio, premuto il quale vi verrà mostrato il seguente messaggio:

Would you be willing, once your first certificate is successfully issued, to

share your email address with the Electronic Frontier Foundation, a founding

partner of the Let's Encrypt project and the non-profit organization that

develops Certbot? We'd like to send you email about our work encrypting the web,

EFF news, campaigns, and ways to support digital freedom.Possiamo liberamente scegliere di acconsentire o meno. Fatta la nostra scelta, ci verrà chiesto di inserire il nome host: è quello che abbiamo definito nel precedente articolo, qualcosa della forma ilmionomehost.ddns.net. Inseriamolo e premiamo il tasto Invio.

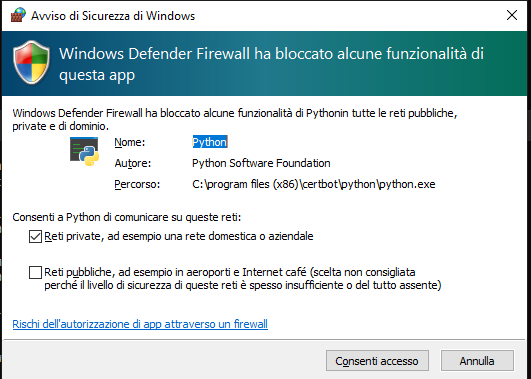

Dopo averlo premuto, il firewall di Windows ci avviserà:

Consentiamo l’accesso ed attendiamo il completamento delle operazioni di registrazione del certificato. A registrazione avvenuta, riceveremo un messaggio di congratulazioni e ci verrà anche indicato il percorso in cui i certificati sono stati salvati. Il percoso predefinito è C:\Certbot\live\[nome_host] dove ovviamente nome host sarà il nome che abbiamo dato al nostro sito (per esempio: ilmionomehost.ddns.net).

In questo percorso, troveremo quattro files: cert.pem, chain.pem, fullchain.pem e privkey.pem. Questi files, opportunamente manipolati, andranno dati in pasto a PLEX. Vediamo come fare.

OpenSSL

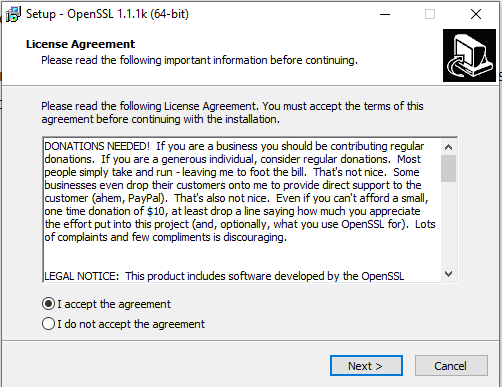

Prima di procedere, è necessario scaricare OpenSSL. Non mi dilungherò sul cosa sia, ma è necessario per i nostri scopi. Pertanto, andiamo a scaricarlo da qui e poi facciamo partire l’eseguibile dopo averlo scaricato.

Accettiamo l’accordo di licenza e poi proseguiamo, lasciando tutte le impostazioni di default:

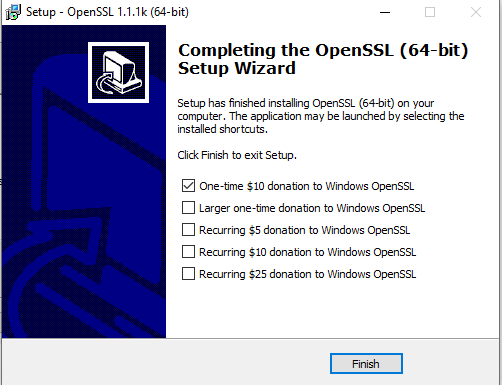

All’ultimo step ci viene proposto di effettuare una donazione: si può scegliere liberamente di farlo o meno. Per completare l’installazione, clicchiamo su Finish.

L’installazione ha piazzato OpenSSL nel suo percorso di default: C:\Program Files\OpenSSL-Win64\bin

Ritorniamo al nostro fedelissimo terminale, vale a dire il prompt dei comandi, e facciamo copia incolla della stringa seguente:

cd C:\Program Files\OpenSSL-Win64\bin

Dando Invio, questo comando ci porterà all’interno della cartella di installazione di OpenSSL, da cui lo potremo lanciare effettivamente e generare il certificato in formato .pk12 che serve a PLEX. Ora, inseriamo:

openssl pkcs12 -export -out C:\Users\vostronomeutente\Desktop\cert.p12 -inkey\C:\Certbot\live\nome_hostprivkey.pem -in C:\Certbot\live\nome_host\cert.pem -certfile\C:\Certbot\live\nome_hostchain.pem-password pass:inseritelavostrapassword

Al posto di vostronomeutente inseriamo il nome del nostro utente di Windows. Si reperisce aprendo il prompt dei comandi senza privilegi di amministratore, cioè avviandolo cliccando semplicemente sulla icona. Il nome che alla fine della riga è il nome utente, qualcosa come:

C:\Users\pincopallino>

Al posto di inseritelavostrapassword va inserita una password ragionevolmente complessa. Conviene appuntarsela sul Blocco note, perché ci sarà utile più avanti.

Se tutto va bene, troveremo il certificato in formato .p12 sparato sul nostro desktop.

Prova del nove

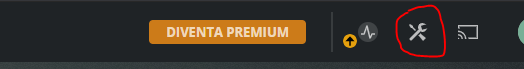

A questo punto, non ci resta che collegarci sul nostro server PLEX e cliccare sull’icona delle impostazioni:

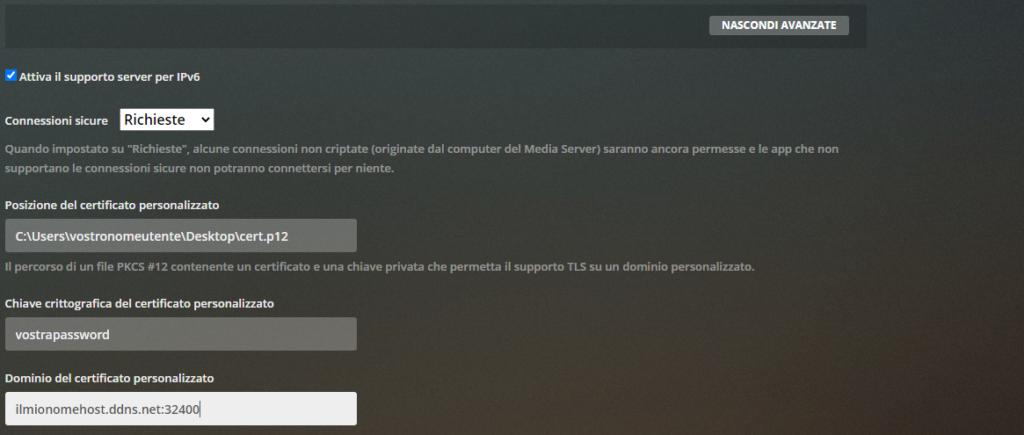

Andiamo alla voce Rete (dal menù laterale sinistro), mostriamo le impostazioni avanzate e compiliamo i campi richiesti come segue:

Una volta inserite queste informazioni, andiamo in fondo alla pagine e salviamo le modifiche; facciamo ora il logout dal server e proviamo a ricollegarci al nostro server usando il suo indirizzo pubblico: https://ilmionomehost.ddns.net:32400; se tutto è andato a buon fine, non vedremo più quel fastidioso warning.

Con questo articolo si chiude la serie su PLEX. Speriamo che vi sia piaciuta e che vi abbia lasciato delle conoscenze in più!

Alla prossima, stay hungry, stay Generici!