Eccoci finalmente giunti al capitolo conclusivo del nostro lungo viaggio, intrapreso assieme i primi di Aprile!

Prima di proseguire il nostro discorso, vorrei spendere due parole su alcune mie scelte e decisioni in merito alla stesura di questi quattro articoli.

Premessa

Innanzitutto, vorrei precisare che, tutto ciò che è stato scritto nel corso di queste quattro parti, fa riferimento al FM 3-12 utilizzato dall’Esercito degli Stati Uniti ed è stato tradotto ed adattato dal sottoscritto, tagliando spesso concetti molto tecnici e/o relativi al sistema informatico ed informativo della Difesa statunitense, che poco avrebbe avuto a che fare con un discorso più generico, considerando che, il nostro scopo, era appunto capire cosa fosse la guerra elettronica e quali fossero i concetti principali della stessa, senza voler andare troppo oltre.

Come ho detto, ho effettuato dei tagli ad alcune sezioni, soprattutto perchè, sarebbe stato molto difficile per me trattare tutti quanti i concetti in un tempo breve e senza dover, ogni volta, aprire innumerevoli parentesi su argomenti specifici per renderli più accessibili ai lettori, che, magari, non hanno una cultura specifica in materia.

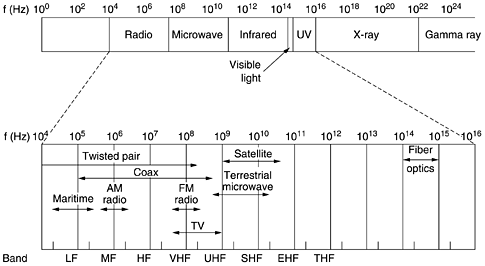

Da qui, quindi, la decisione di accorciare incredibilmente il nostro discorso (saltando circa settanta pagine di altri argomenti come, ad esempio, la gestione dello spettro elettromagnetico o delle operazioni di intelligence applicate a livello elettronico) da un lato e dall’altro di concludere il nostro viaggio parlando di cosa sia lo spettro elettromagnetico e di come sia coinvolto nell’ambito della guerra elettronica e del cyberspazio, anche se, in realtà, lo spettro elettromagnetico, è il vero legante tra tutto quello che abbiamo detto fino ad ora!

Cyberspazio e spettro elettromagnetico (EMS)

Nei primi articoli, ci siamo più volte riferiti al cyberspazio ed allo spettro elettromagnetico, senza però, fare approfondimenti su quest’ultimo e sullo stretto legame che ha con il cyberspazio.

Dunque: sappiamo che il cyberspazio rappresenta l’unione di più elementi infrastrutturali che conosentono la comunicazione (indipendente ed interdipendente) tra diversi tipi di tecnologie e calcolatori, tutti tra loro interconnessi (infatti abbiamo anche detto che la Rete Internet, può includersi all’interno del cyberspazio).

Ora, quando si parla di diversi tipi di tecnologie, oltre a riferirsi agli strumenti ed alle infrastrutture che vengono utilizzate per operare queste interconnesioni (calcolatori, satelliti, ponti radio, dorsali in fibra ottica, reti governative ecc) ci si riferisce anche e soprattutto, al “mezzo” che veicola queste informazioni, ovvero: lo spettro elettromagnetico.

Lo spettro elettromagnetico rappresenta l’insieme di tutte le frequenze (visibili e non, radio e non) che comunemente ci circondano e che noi stessi percepiamo ed assorbiamo (solo in parte), come: suoni, o colori, ad esempio.

Tuttavia esistono altre frequenze, fuori dal campo di frequenze da noi percepibili ad occhio nudo o da noi udibili, che, comunque ci attraversano e che utilizziamo quotidianamente, senza rendercene conto.

Un esempio di queste frequenze, è rappresentato dalle frequenze radio che, a seconda del tipo di modulazione impiegata, modula il segnale, alterandone la forma d’onda, la fase o l’ampiezza.

Ebbene, è proprio su questo campo di frequenze (e non solo) che la guerra elettronica trova la sua applicazione più immediata: basti pensare, infatti, alle operazioni ed agli effetti di disturbo (di cui abbiamo parlato nel precedente articolo) che sono in grado di inibire la comunicazione avversaria andando ad interferire (o meglio, a disturbare) il segnale portante nemico, sovrapponendosi alle sue frequenze operative (detta in modo triviale: creando interferenze, o crosstalk), in modo da impedir loro di coordinarsi e/o comunicare.

Tuttavia, un’infrastruttura di (tele)comunicazione ben progettata, non può e non deve basarsi sui soli mezzi radio o sulla sola comunicazione radio, ma deve essere supportata anche da un’infrastruttura di comunicazione cablata (tant’è che, quando si parla di reti di comunicazione e reti di calcolatori, oltre alle comunicazioni wireless, ovvero senza filo e quindi, comunicazioni radio, si considerano anche e soprattutto le reti e le infrastrutture cablate).

Questo, perchè un’infrastruttura cablata risulta essere molto più difficile da “attaccare direttamente“ ed in modo pressochè “immediato“, nel senso che: non basta, come nel caso delle comunicazioni radio, disturbare il segnale o la frequenza, ma bisogna riuscire a superare diversi livelli di controllo dell’accesso ed eventualmente a sfruttare e/o creare vulnerabilità proprie dei protocolli che consentono questo tipo di comunicazioni.

Tuttavia, anche le reti cablate, soffrono di problemi di sicurezza che, comunque, non devono mai considerarsi nulli, esistono, infatti, svariate modalità di attacco che sono in grado di compromettere queste tipologie di reti, alcune delle quali richiedono l’accesso fisico ai livelli di accesso più esterni dell’infrastruttura della rete (snodi, punti di raccordo, derivazioni, ecc) oppure ai punti meno sorvegliati della stessa, come, ad esempio, i terminali di accesso (o personal computer) dell’ufficio di un comune dipendente di una struttura governativa.

Sia le reti cablate, che le reti wireless, comunque, tendono a soffrire di una comune tipologia di attacchi di tipo “Denial Of Service (o DoS)” o di “Negazione del Servizio”, che mirano a compromettere le funzionalità di un sistema informatico e di un’infrastruttura di rete, saturando la sua capacità di rispondere alle richieste in arrivo da fonti lecite, per poter sfruttare le vulnerabilità del sistema, mentre si sottraggono informazioni sensibili, rendendo, di fatto, inaccessibile il sistema.

Questa ed altre tipologie di attacchi, si trovano in perfetta linea con quanto abbiamo esposto nei precedenti capitoli, proprio, perchè, conoscendo le (tante) vulnerabilità di un sistema informatico nemico e non (o, ancora peggio, sfruttando le vulnerabilità degli operatori umani) è possibile tentare la “scalata” di un sistema per diversi fini: intelligence, interruzione o inibizione delle comunicazioni, al fine di ottenere un vantaggio tattico e tempistico sull’avversario.

Ovviamente, anche i segnali che attraversano i cavi rientrano nello spettro elettromagnetico, solo che, anzichè essere emessi sotto forma di onde radio ed utilizzare l’etere come mezzo di diffusione, proprio, perchè utilizzano frequenze differenti da quelle radio, vengono modulati, trasmessi e diffusi su svariate tipologie di cablaggi (doppini schermati e non, coassiali, fibre ottiche, ecc).

Conclusioni

Dopo quanto abbiamo detto, quindi, inizia a risultare evidente il ruolo di primo piano che acquisisce il saper controllare e “piegare” ai propri scopi lo spettro elettromagnetico, perchè, esso, è il mezzo fisico in cui vengono fatte transitare le informazioni radio e non ed è proprio per questo motivo che la guerra elettronica sta diventando uno strumento sempre più determinante nell’ottenere un vantaggio tattico sul nemico.

L’impiego della guerra elettronica in qualsiasi tipo di scenario e teatro operativo, nazionale o internazionale, richiede l’impiego di personale militare ed anche civile altamente qualificato, di tecnologie ed apparati all’avanguardia che devono essere utilizzati nei modi corretti, per poter sortire effetti “devastanti” visibili e non e di predominio quasi totale sulle forze nemiche.

Se da un lato, gli strumenti che conosentono di effettuare operazioni di guerra elettronica, risultano essere all’avanguardia dal punto di vista operativo ed anche tecnologico, dall’altro risultano essere strumenti estremamente complessi, sia nel loro utilizzo che nella loro progettazione, il che, spesso, li può esporre a problemi di sicurezza, diretti (cioè falle nel software o nei protocolli di comunicazione da loro utilizzati) che indiretti (applicazione di tecniche di ingegneria sociale sugli operatori che li utilizzano, andando a sfruttare i cosiddetti effetti di inganno, che abbiamo accennato nel precedente articolo) che possono essere sfruttati da un nemico particolarmente abile.

Perciò è sempre necessario porre particolare attenzione (a tutti i livelli di comando e non) a possibili falle nella sicurezza ed a non sottovalutare mai le capacità nemiche, perchè, errori di questo tipo, sono in grado di compromettere non solo l’esito di un’intera operazione, ma anche la vita di centinaia di persone, che inconsapevolmente, possono venir osservate, spiate ed indotte nell’errore, da un avversario abile nello sfruttamento di vulnerabilità anche e soprattutto dei propri strumenti, che si ritenevano sicuri.

In conclusione, spero che questa serie di articoli vi abbia avvicinati al mondo della guerra elettronica e dell’informatica e che vi sia risultata scorrevole ed interessante nella lettura, detto questo, non mi resta che salutarvi e darvi appuntamento al prossimo articolo!

“Stay hungry, stay generic!”

[…] be continued…(Clicca qui per la parte […]

Comments are closed.